■IPA 情報セキュリティ10大脅威 2025

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

参照:https://www.ipa.go.jp/security/10threats/10threats2025.html

ランサムウェアは単にウイルスを検出するだけでは防ぎきれず、侵入後の動きやネットワーク内での拡散を監視し、封じ込める高度な対応が求められます。また、働き方改革やリモートワークの浸透により、社外から社内システムへアクセスするデバイスが増加したため、オフィス外での利用状況を含めてPCやタブレットを安全に管理する必要があります。こうした背景から、ネットワークの外側にあるデバイスを守るエンドポイントセキュリティの強化が、企業にとって重要な課題となっているのです。

ヴィンクスはMicrosoft Defenderへ切り替え

ヴィンクスではセキュリティ強化のために、これまではウィルス対策ソフトを利用していました。しかし、Microsoft社がOfficeのライセンス体系を改定したことにより、Microsoft DefenderがMicrosoft 365ライセンスに包括される形となりました。これを機に、機能面とコスト面の両面から比較検討を行った結果、Microsoft Defenderへの切り替えを決定しました。

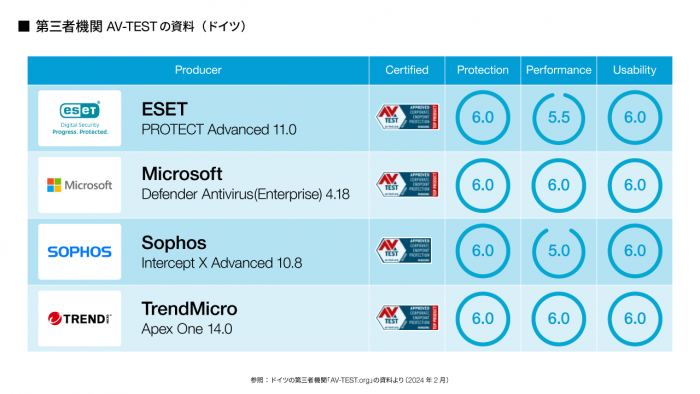

比較の結果、Microsoft Defenderは単なる“無料の付属サービス”ではなく、エンタープライズ環境にも十分対応できる高性能なセキュリティ性能を保持していることが確認されました。ドイツの第三者機関AV-TESTやオーストリアのAV-Comparativesからも高い評価を獲得し、アメリカのガートナー社※によるエンドポイントプロテクションの評価でも上位に位置づけられています。

※ICT(情報通信技術)分野に特化した世界最大級のリサーチ&アドバイザリー企業。

これらの評価結果からもわかるように、Microsoft Defenderは市場で十分な信頼を得た製品であり、ヴィンクスが求める水準を満たすことが明らかになりました。さらに、Microsoft 365ライセンスに付属しているサービスのため、コスト削減という効果も期待できます。

Microsoft Defenderはなぜ、エンドポイントセキュリティ対策に優れているのか

ヴィンクスでは、より高度な保護を実現するために、Microsoft Defender for Endpoint P2(Plan 2)を保有しています。P2を保有することで、基本的なウイルス検出やWebフィルターなどを備えたP1(Plan1)の機能に加え、次のような高度な機能を提供します。

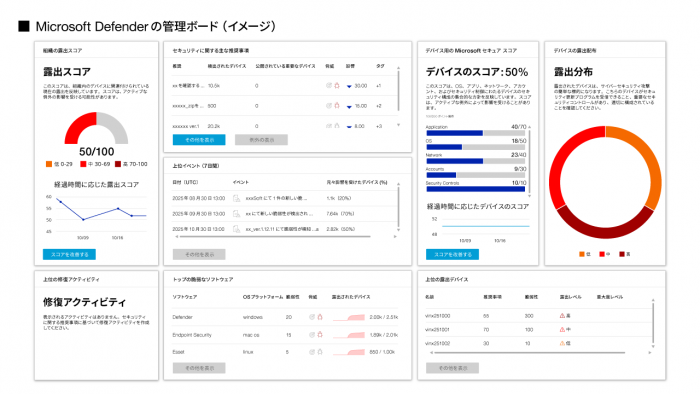

●高度な脅威検出と自動調査機能

AIを活用して脅威を分析し、感染拡大を防ぐための自動修復が可能に。

●インシデント対応機能

複数の端末で発生した脅威を統合的に管理し、関連する攻撃を可視化。

●脆弱性管理と評価ラボ機能

各デバイスで使用されているソフトウェアの脆弱性をスキャンし、更新状況を可視化。

■Microsoft Defender for Endpoint P1 と P2 の機能比較

| 項目 | 内容 | 一般的なEPP製品 | MDE P1 | MDE P2 | |

|---|---|---|---|---|---|

| EPP(侵入防止) | 検出方法 | ウィルス検索エンジン 及びパターンファイル |

○ | ○ | ← |

| 対応範囲 | 主に既知の脅威 | ○ | ○ | ← | |

| 可視化 | 管理サイト | ○ | ○ | ← | |

| 運用負荷 | 他製品と同様 | ○ | ○ | ← | |

| EDR(侵入後の検知と対応) | 検出方法 | 挙動分析(ふるまい検知) ・脅威ハンティング |

- | - | ○ |

| 対応範囲 | 既知+未知の脅威 | - | - | ○ | |

| 可視化 | 詳細なログと分析 | - | - | ○ | |

| 運用負荷 | SOCや専門知識が必要 | - | - | ○ |